经过“Heartbleed”(心脏出血)漏洞的洗礼后,SSL 安全问题就一直牵动着国内安全研究者的神经,昨天 SSLv3 漏洞新闻一出,差点又乱作一团(有企业小伙伴跟乌云君说差点准备红牛泡面准备加班了)。另外昨天还是微软补丁日(每个月的第二个周二),有个安全漏洞引起了安全圈的关注,这个漏洞不知是令国人骄傲还是。。。

简单八一八这两天发生的事儿,看看那些跟我们是有关系的。

一、SSLv3 —— Poodle(贵宾犬)攻击

original="http://pic2.zhimg.com/3964788f33da4378b8c5440bf0c32c37_r.jpg" />

original="http://pic2.zhimg.com/3964788f33da4378b8c5440bf0c32c37_r.jpg" />

今天这个 SSLv3 版本的漏洞差点被传成“心脏出血”,各大企业和用户受惊了。乌云白帽子通过对漏洞的分析,发现攻击流程与利用成本较高,不如“心脏出血”那样简单、暴力、直接了当!先简单了解下 SSL 协议。

“SSLv3” VS “TLS”

简单来讲,这两个协议都是为了保证我们访问网站数据加密传输与信息完整性的(内置于浏览器与网站服务器),但这两种协议有啥不同?出问题的是最新版本 SSL3.0 么?(SSLv3 已经过期用了 15 年了)

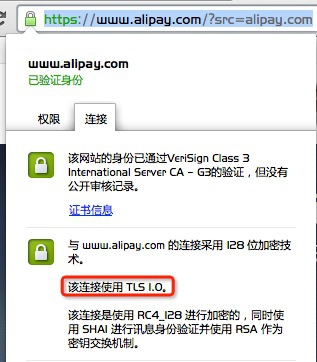

在通俗一些,TLS1.0 = SSL 3.1,TLS 的主要目标是使 SSL 更安全,并使协议的规范更完善。TLS 在 SSLv3 的基础上,提供了更多的增强内容,目前大多网站都在采用 TLS 协议,比如

SSLv3 已是暮年,TLS 正是青壮时期的小伙子。这次的漏洞就出在老大爷——SSLv3 上,他的攻击原理非常复杂,且听乌云君慢慢道来,它效果就是能获取到你在 HTTPS 站点通信中的明文信息。

PS:并不是说采用了 TLS 协议就安全了,因为黑客攻击可以通过降级攻击(有点像三体里的降维攻击)。为了保持兼容性,当浏览器进行 HTTPS 连接失败的时候,将会尝试旧的协议版本,包括 SSL 3.0,继续进行攻击,还是讲个小故事解释下

细节请看乌云白帽分析:CVE-2014-3566 SSLv3 POODLE 原理分析

提供两个在线测试地址,感兴趣的玩玩:

Qualys SSL Labs —— 测试服务器端 SSL

SSLv3 Poodle Attack Check —— 测试浏览器 SSL

漏洞的利用

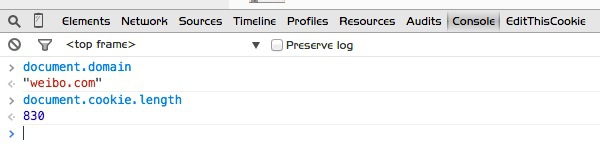

黑客要先控制你的浏览器(或返回内容),总之就是可以向你存在敏感信息的的 SSL 站点(如 Gmail、网银等)发送特殊 HTTP 请求,然后根据服务器返回结果逐个猜解身份认证信息中的内容(每解密一个字节平均需要 256 次网络请求)。但是一个站点的认证信息可能有多少字节呢?就拿乌云君的微博做演示吧(注:这种计算不是很严谨,参考即可)

解出这个 cookie 可能需要 830*256 大概 210,000 次 HTTP 请求,而且前提是目标网站被注入了恶意代码,并且浏览器标签不能被关闭一直发包并进行计算,最终攻击成本大概是这个样子:

心脏出血:一个 HTTP 请求就可能窃取到一个用户帐号(返回 64K 内存)

“贵宾犬”:数十万次 HTTP 请求可能窃取到一个用户帐号(1 字节 1 字节的猜)

嗯,贵宾犬这个漏洞大概就是这么个情况。虽然是个问题,但对普通用户的攻击成本太高了。。。

二、MS14-058 —— 最炫民族风

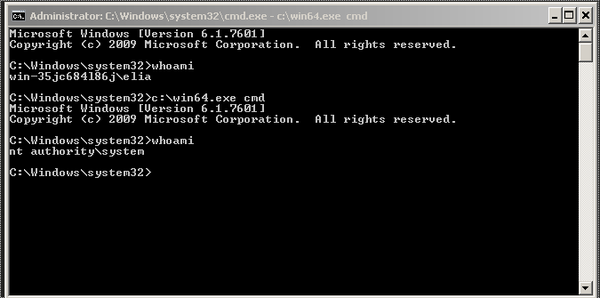

这是一个 Windows 本地提权漏洞,我们访问一些 Windows 服务器架设的网站,网站运行在一个非常低的权限,一旦黑客攻击得手,也是继承这个非常低的权限,以此保证服务器的安全。

相当于你租房子,除了睡觉想改房间砸墙?没门!

但本地提权漏洞可以绕过低权限的限制,提升你成为计算机 or 服务器的主人。

相当于你不租了,给这间房买下来了,想咋折腾老子一人说了算!

本来提权漏洞隔三差五就会爆出几个很常见,但这个漏洞被国内安全机构截获到发现,从程序生成时间分析至少已经利用 5 个月之久了。而且该攻击工具极其好用,Windows 7(X64)、Windows2008 R2(X64)以下系统可以达到 100% 的成功率。

好吧,上面说的完全不是重点,重点是安全研究者在这个攻击程序中发现了一段字符“woqunimalegebi”??!!老外研究员当时就迷茫了(国人当时就懂了)

One of the other interesting elements of the tool is an embedded string “woqunimalegebi”, which is a popular Chinese swearword that is also often misspelled when written in Chinese characters in order to evade online censors and can be translated as “Fertile Grass Mud Horse in the Mahler Gobi Desert”

你们看懂了么?这个漏洞咋回事看来是八九不离十了。最后研究员最后还传了张神兽的照片,别说还挺萌。

这个漏洞其实跟咱的关系也挺远,除非黑客已经攻陷的服务器上有咱的数据。

今天先八到这里,一个差点被夸大的漏洞,和一个不小心被泄漏的漏洞。其实每次漏洞的爆发对于黑客来讲,心情真是很复杂很复杂。。。

网站:乌云漏洞报告平台

微博: 乌云君

微信: wooyun_org