安全补丁 Windows 成重灾区" />

安全补丁 Windows 成重灾区" />

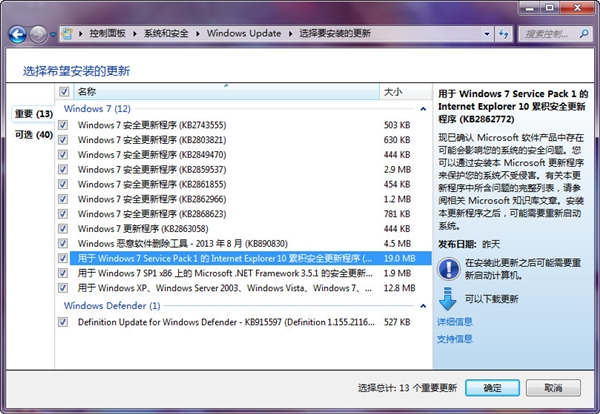

微软今天推送了 8 月份安全补丁,共 8 个,其中有 3 个是最高级别的“严重”,另外的 5 个为“重要”补丁。本月安全补丁主要影响 Windows、Windows Server 和 IE,尤其是 Windows,所有版本均受影响,建议大家尽快通过 Windows Update 安装补丁。

8 月微软安全补丁详情:

1、Internet Explorer 的累积性安全更新 (2862772)

安全公告 MS13-059

级别:严重

摘要:此安全更新解决 Internet Explorer 中的 11 个秘密报告的漏洞。最严重的漏洞可能在用户使用 Internet Explorer 查看特制网页时允许远程执行代码。成功利用这些最严重的漏洞的攻击者可以获得与当前用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

影响软件:对于 Windows 客户端上的 Internet Explorer 6、Internet Explorer 7、Internet Explorer 8、Internet Explorer 9 和 Internet Explorer 10,此安全更新的等级为“严重”;对于 Windows 服务器上的 Internet Explorer 6、Internet Explorer 7、Internet Explorer 8、Internet Explorer 9 和 Internet Explorer 10,此安全更新的等级为“中等”。

2、Unicode 脚本处理器中的漏洞可能允许远程执行代码 (2850869)

安全公告 MS13-060

级别:严重

摘要:此安全更新可解决 Microsoft Windows 中的 Unicode 脚本处理器中一个秘密报告的漏洞。如果用户使用支持 Embedded OpenType 字体的应用程序查看特制的文档或网页,此漏洞可能允许远程执行代码。成功利用此漏洞的攻击者可以获得与当前用户相同的用户权限。那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

影响软件:Windows XP 和 Windows Server 2003

3、Microsoft Exchange Server 中的漏洞可能允许远程执行代码 (2876063)

安全公告 MS13-061

级别:严重

摘要:此安全更新可解决 Microsoft Exchange Server 中公开披露的三个漏洞。Microsoft Exchange Server 的 WebReady Document Viewing 和数据丢失防护功能中存在漏洞。如果用户使用 Outlook Web App (OWA) 预览特制文件,则漏洞可以在 Exchange 服务器上代码转换服务的安全上下文中远程执行代码。Exchange 中用于 WebReady Document Viewing 的代码转换服务使用 LocalService 帐户的凭据。数据丢失防护功能托管如果 Exchange 服务器收到特制邮件则可能允许在筛选管理服务的安全上下文中远程执行代码的代码。Exchange 中的筛选管理服务使用 LocalService 帐户的凭据。LocalService 帐户在本地系统上具有最低特权,在网络上提供匿名凭据。

影响软件:Microsoft Exchange Server 2007、Microsoft Exchange Server 2010 和 Microsoft Exchange Server 2013 的所有受支持版本

4、远程过程调用中的漏洞可能允许特权提升 (2849470)

安全公告 MS13-062

级别:重要

摘要:此安全更新可解决 Microsoft Windows 中一个秘密报告的漏洞。如果攻击者发送特制 RPC 请求,则该漏洞可能允许特权提升。

影响软件:Windows 所有版本

5、Windows 内核中的漏洞可能允许特权提升 (2859537)

安全公告 MS13-063

级别:重要

摘要:此安全更新可解决 Microsoft Windows 中一个公开披露的漏洞和三个秘密报告的漏洞。如果攻击者本地登录并运行特制应用程序,最严重的漏洞可能允许特权提升。攻击者必须拥有有效的登录凭据并能本地登录才能利用这些漏洞。匿名用户无法利用这些漏洞,也无法以远程方式利用这些漏洞。

影响软件:对于 Windows XP、Windows Server 2003 和 Windows 8 所有受支持的 32 位版本以及 Windows Vista、Windows Server 2008、Windows 7 和 Windows Server 2008 R2 的所有受支持版本,此安全更新的等级为“重要”。

6、Windows NAT 驱动程序中的漏洞可能允许拒绝服务 (2849568)

安全公告 MS13-064

级别:重要

摘要:此安全更新可解决 Microsoft Windows 的 Windows NAT 驱动程序中一个秘密报告的漏洞。如果攻击者向运行 Windows NAT 驱动程序服务的目标服务器发送特制 ICMP 数据包,则该漏洞可能允许拒绝服务。

影响软件:Windows Server 2012

7、ICMPv6 中的漏洞可能允许拒绝服务 (2868623)

安全公告 MS13-065

级别:重要

摘要:此安全更新可解决 Microsoft Windows 中一个秘密报告的漏洞。如果攻击者向目标系统发送特制 ICMPv6 数据包,则该漏洞可能允许拒绝服务。

影响软件:对于 Windows Vista、Windows Server 2008、Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012 和 Windows RT 的所有受支持版本,此安全更新的等级为“重要”。

8、Active Directory 联合身份验证服务中的漏洞可能允许信息泄露 (2873872)

安全公告 MS13-066

级别:重要

摘要:此安全更新可解决 Active Directory 联合身份验证服务 (AD FS) 中一个秘密报告的漏洞。该漏洞可能泄露与 AD FS 所使用的服务帐户相关的信息。攻击者随后可尝试从公司网络外部登录,这将导致锁定 AD FS 所使用的服务帐户(如果已配置帐户锁定策略)。这将导致依赖 AD FS 实例的所有应用程序出现拒绝服务情形。

影响软件:对于安装在 Windows Server 2008 和 Windows Server 2008 R2 的非基于 Itanium 的版本上的 AD FS 2.0,此安全更新的等级为“重要”;对于安装在 Windows Server 2012 上的 AD FS 2.1,此安全更新的等级也为“重要”。对于安装在受影响的系统上的 AD FS 1.x,没有安全等级。