安全公司赛门铁克在自己的官方博客上发表文章,称首度发现 6 款因为 Android“主密钥”漏洞而受到感染的应用,均来自中国,且为同一攻击者,但是博客并未透露具体是在哪个应用市场发现的。

这种所谓的“主密钥”漏洞即是本月早些时候移动安全公司 Bluebox 披露的一个威胁 99%Android 设备的漏洞。该漏洞可令黑客在不改变应用密钥签名的情况下篡改 APK(安装包)代码,从而读取设备上任意手机应用的数据(电子邮件、短信、文档等),获取保存在手机上的所有账号和密码,接管并控制手机的正常功能。

虽然此后 Google 已向 OEM 提供威胁 99%Android 设备安全的漏洞补丁,但是由于 Android 的碎片化,Android 设备制造商和移动运营商不是很经常进行更新,以及众多第三方应用市场对应用上架的鉴权工作不到位,给 Android 设备带来很多安全隐患。

赛门铁克在博客中称恶意代码是由 Norton Mobile Insight 发现的。Norton Mobile Insight 是赛门铁克的一款自动从各个应用商店收集和分析 Android 应用的工具。迄今为止,Norton Mobile Insight 共发现了 6 款被感染的 Android 应用,均为中国应用市场上发现,且攻击者为同一人,被发现的受感染应用被命名为 Android.Skullkey。

受感染应用截屏

从赛门铁克博客提供的截图来看,这 6 款受感染应用的其中两款为“医生预约”、“我的工作站”,随后博客又更新了 4 款受感染应用,但并未给出应用名称,只说是分别为一款流行的新闻应用、一款街机游戏、一款纸牌游戏以及博彩应用。

赛门铁克称,攻击者对上述应用注入了恶意代码(具体是哪些应用市场上的未透露),可令其远程控制设备,盗取诸如手机串号(IMEI)、电话号码等信息,并会向手机通信录的所有人发送指向 hldc.com(目前该网站域名为待售状态)的链接,此外如果用户手机安装了国内的杀毒软件,恶意代码还会利用根权限屏蔽这些杀毒软件。

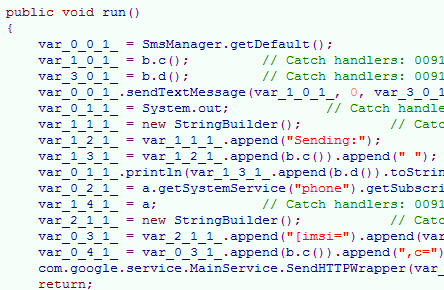

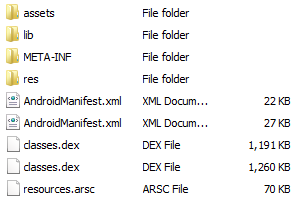

恶意代码片段

赛门铁克称攻击者利用此漏洞各增加了两个与原安装包内含文件同名的文件,分别为 classes.dex(包含有应用代码)和 AndroidManifest.xml(指定权限),以此来篡改应用。

对于此类病毒的防范,赛门铁克建议只从出名的 Android 应用市场下载应用,并利用杀毒软件扫描安装应用保护安全。